Grundlagenwissen zur WLAN Optimierung und Kanalbündelung

Wie angekündigt werde ich die Blog Reihe WLAN Optimierung Schrittweise weiter führen, leider fehlt es einem dazu meist an Zeit und wenn man die Zeit dann mal hat, fehlt einem oft wieder die Lust. Heute geht es aber mal wieder weiter, ich will nicht zu tief technisch werden aber es gibt einige grundlegende Tools und Technischen Dinge die Ihr wissen müsst um Euer WLAN bestmöglichst zu konfigurieren. Beginnen wir mit einigen Tools um das ganze visuell darzustellen was sich so in Eurem Netzwerk Umfeld darstellt.

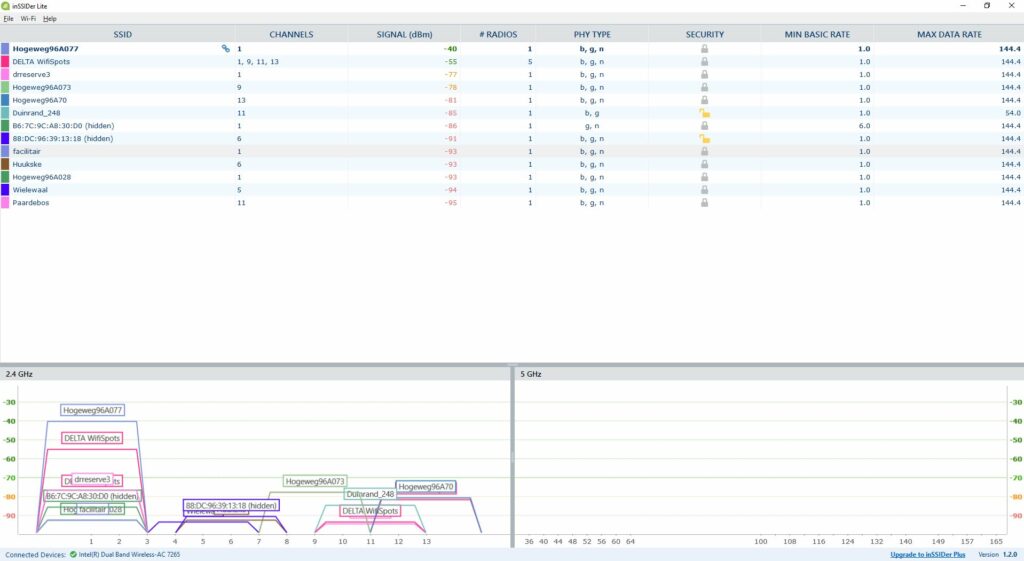

WLAN Tool für Windows – InSSIDer Home / InSSIDer Light

Dieses Tool könnt Ihr kostenlos von Metageek downloaden, lediglich eine Registrierung ist dazu erforderlich.