Nach etwas längerer Zeit mal wieder ein Beitrag von mir, da ich heute wieder eine Erfahrung bezüglich IP Überwachungskameras reicher bin, welche immer noch sehr gerne günstig über irgendwelche online Versandhäuser erworben werden.

Nach etwas längerer Zeit mal wieder ein Beitrag von mir, da ich heute wieder eine Erfahrung bezüglich IP Überwachungskameras reicher bin, welche immer noch sehr gerne günstig über irgendwelche online Versandhäuser erworben werden.

Auch ich war mal wieder im Netz unterwegs auf der Suche nach einer solchen Netzwerkkamera, WLAN tauglich, gute Kundenrezensionen und unter 50 Euro was will man mehr. Zum überwachen eines privaten Kellerraumes längst gut genug dachte ich und bestellte zum testen mal eben die SRICAM YKS WLAN IP Camera (Beispiel Link von Amazon, kein Partnerlink).

Welche Sicherheitslücken oder gar Trojaner solche Hardware mit sich bringen kann, lest Ihr in diesem Artikel.

Ich war auf der Suche nach einer schlichten und einfachen Kamera, bei der ich rein im internen LAN über einen gewöhnlichen Browser hin und wieder mal in den Raum gucken konnte.

Eine simple und einfach Technik, dachte ich, das muss ja jede Kamera neben den aufwendigen Cloud Diensten der Hersteller können aber da habe ich mich getäuscht. Diese so simplen Funktionen werden bewusst deaktiviert habe ich das Gefühl damit sich jeder beim Cloud Dienst des Herstellers registrieren muss. Nicht einmal eine serielle Hardware Schnittstelle die Standart kompatibel ist findet sich auf der Platine im inneren der Camera um die Software zu flashen.

Prinzipiell spricht nur der Datenschutz gegen einen sicheren Cloud Anbieter so auch bei den Kameras welche man prima von unterwegs aus per App nutzen kann. So aber nicht bei der SRICAM, hier machte mich schon der erste Aufruf der Webseite stutzig als ich ein Registrierungsformular vorfand auf einer unverschlüsselten HTTP Seite bei dem ich mir ein Passwort setzen sollte.

OK, um solche Dinge zu testen habe ich einmal Passwörter und eine Mailadresse die für solche Tests benutzt wird, um zu sehen wie es weiter geht habe ich mich dann beim Anbieter registriert.

Die Webseite an sich bietet schon mal absolut keinen Hinweis auf das Unternehmen / den Anbieter des Cloud Dienstes und der Software, fakt ist, anhand eines Geolocation Dienstes kann man recht gut eingrenzen wo sich die Server des Anbieters befinden. Demnach haben mein Benutzername und mein Passwort soeben eine Reise im Klartext nach Californien gemacht.

Die Webseite an sich bietet schon mal absolut keinen Hinweis auf das Unternehmen / den Anbieter des Cloud Dienstes und der Software, fakt ist, anhand eines Geolocation Dienstes kann man recht gut eingrenzen wo sich die Server des Anbieters befinden. Demnach haben mein Benutzername und mein Passwort soeben eine Reise im Klartext nach Californien gemacht.

Mit ei ner sogenannten WHOIS Abfrage kann man schnell in Erfahrung bringen, wem eine Domain gehört, in edm Fall habe ich das für die Domain videoipcamera.com gemacht. Demnach sind Benutzername, Mailadresse und Passwort im Klartext soeben nach China weitergewandert, nur damit ich eine Benutzer ID bekomme und die Kamera über den Cloud Dienst nutzen kann.

ner sogenannten WHOIS Abfrage kann man schnell in Erfahrung bringen, wem eine Domain gehört, in edm Fall habe ich das für die Domain videoipcamera.com gemacht. Demnach sind Benutzername, Mailadresse und Passwort im Klartext soeben nach China weitergewandert, nur damit ich eine Benutzer ID bekomme und die Kamera über den Cloud Dienst nutzen kann.

Nun konnte ich die Software für die Nutzung runterladen, für Windows PC´s, APP´s für Apple oder Android geräte, alles dabei. Mit meiner Benutzer ID kann ich mich nun über jedes Gerät bei dem Cloud anmelden und das Videosignal sowie meine Benutzer ID, Passwort und Mailadresse wandern mit jedem Login einmal um die Welt im Klartext.

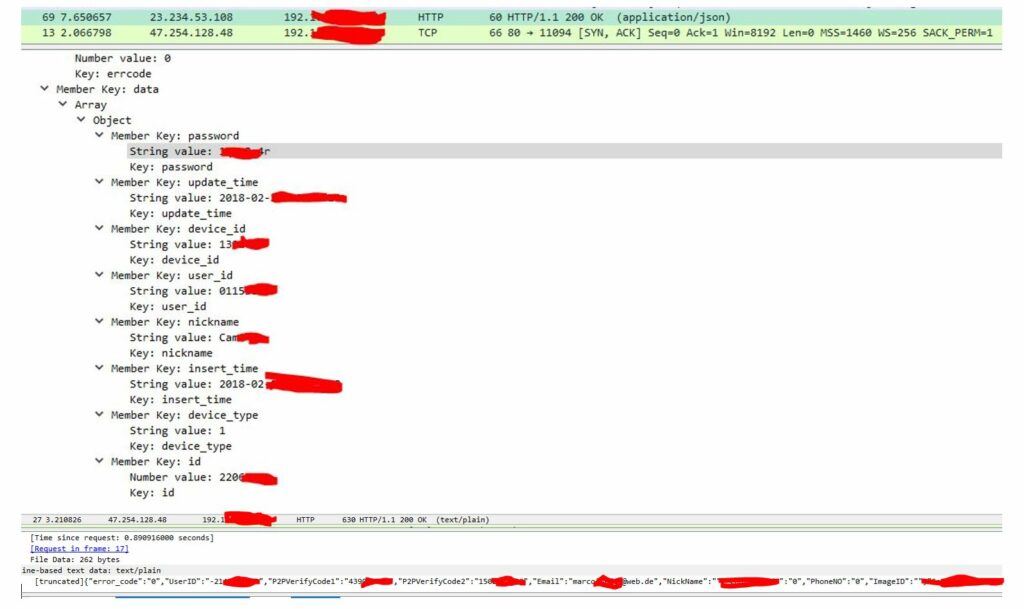

Um das einmal zu zeigen habe ich einen Mitschnitt der übertragenen Daten mit dem Tool Wireshark gemacht (ein paar persönliche Daten habe ich im Screenshot anonymisiert).

Und wenn man nun denkt das war schon alles dann gibt es noch ein schönes Tool mit welchem man die TCP IP Verbindung der Kamera mal intern checken kann indem man die LAN interne IP scannt.

Und wenn man nun denkt das war schon alles dann gibt es noch ein schönes Tool mit welchem man die TCP IP Verbindung der Kamera mal intern checken kann indem man die LAN interne IP scannt.

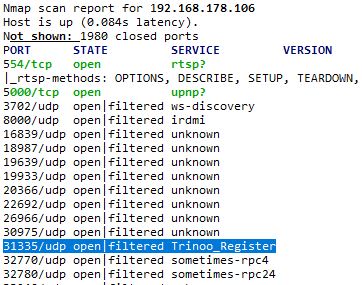

NMAP bietet sich hierfür sehr gut an, was dabei noch ans Licht kam war folgendes.

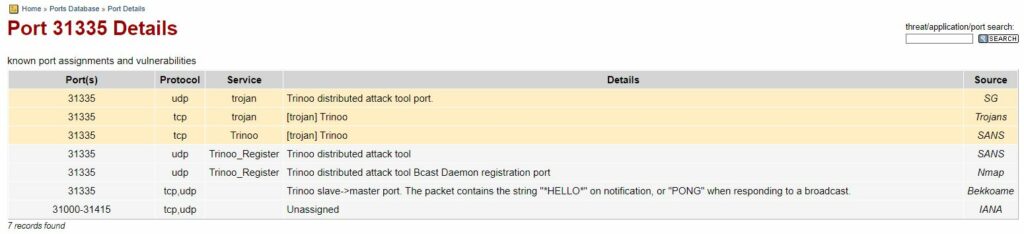

Nicht viele Ports die die Kamera geöffnet hat um irgendwie Zugriff zu bekommen aber stutzig gemacht hat mich der Port UDP 31335 welcher gewöhnlich für den Service Trinoo_Register genutzt wird. Ein Backdoor Trojaner Port für DDoS Attacken, sehr ungewöhnlich für eine IP Kamera im internen Netz die sämtliche Daten über die USA nach China und wieder zurück befördert.

Zuguterletzt noch ein Screenshot von Speedguide.net zum Port 31335. Ich für meinen Teil werde beim nächsten Kauf mehr lesen als ein paar Kunden Rezensionen.

Viel Erfolg beim Kauf der nächsten Hardware 😉

Viel Erfolg beim Kauf der nächsten Hardware 😉

Grüße Marco

P.S. Ich hab da noch eine Webcam günstig abzugeben 🙂