In diesem Beitrag geht es darum den Zugriff auf Cisco Komponenten via Network Access Protection über verschiedene Richtlinien Profile zu steuern.

In unserem Beispiel arbeiten wir mit zwei Active Directory Gruppen, welche unterschiedliche Privilege Level auf unseren Cisco Switches bekommen.

Folgende Komponenten benötigen wir für die Konfiguration

- Windows Server Betriebssystem (2003 / 2008R2 /2012R2)

- Installation der Serverrolle NAP (Network Access Protection)

- Bestehende Rolle Active Directory Domain Services (ADDS)

- Cisco Switches mit IOS Version 12.1x oder höher

Ziel ist es, zwei Benutzergruppen zu erstellen, welche administrativ Zugriff auf Cisco Netzwerkkomponenten bekommen. Bei der Gruppe Supervisor handelt es sich um administrativen Vollzugrif im Privillege Level 15 und bei der Gruppe Junioradmin um eine administrative Gruppe mit eingeschränkten Berechtigungen im Privillege Level 7

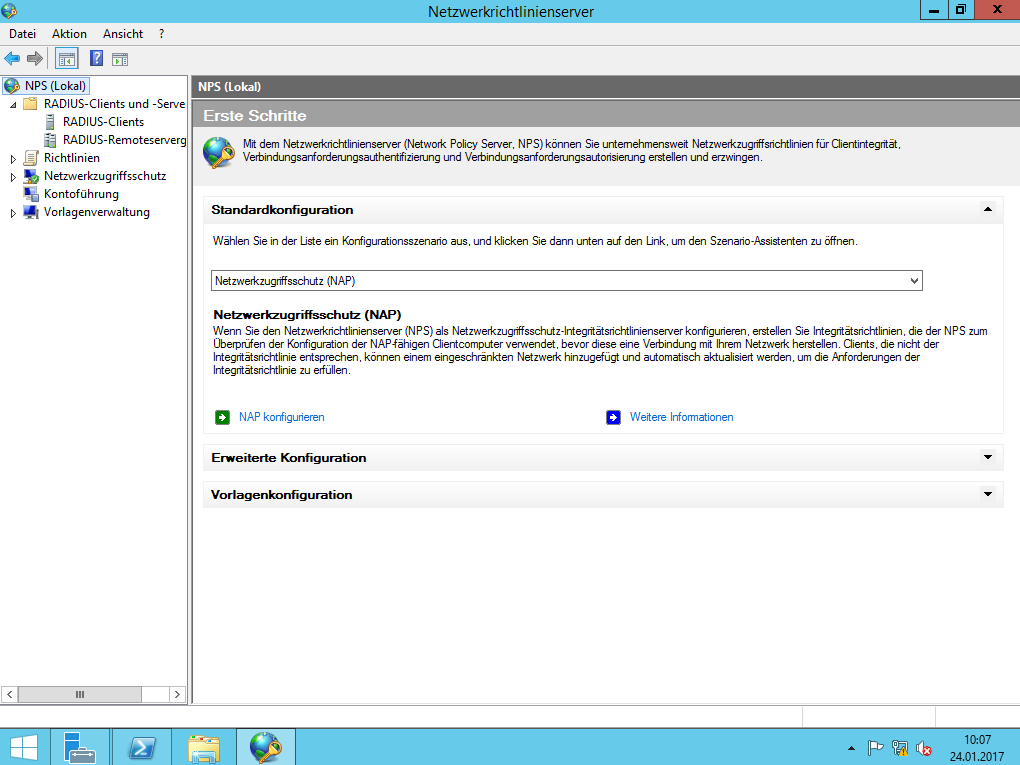

Wir gehen weiter davon aus, dass die Rolle NAP bereits installiert ist aber noch nicht konfiguriert.

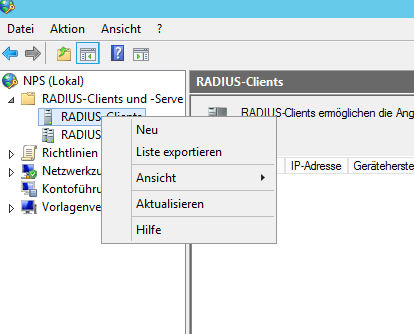

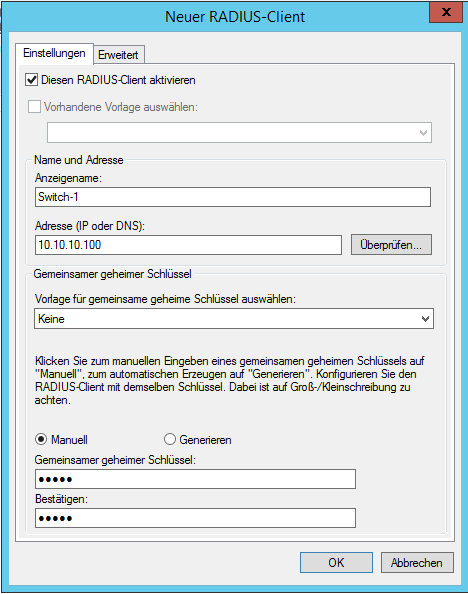

Bei den RADIUS Clients fügen wir nun unseren Switch hinzu:

Als gemeinsamen Schlüssel (Pre-Shared-ke) verwenden wir cisco

Unter der Registerkarte „Erwieitert“ wählen wir als Hersteller Cisco aus

Unser NAP Admin Fenster sollte nun wie folgt aussehen:

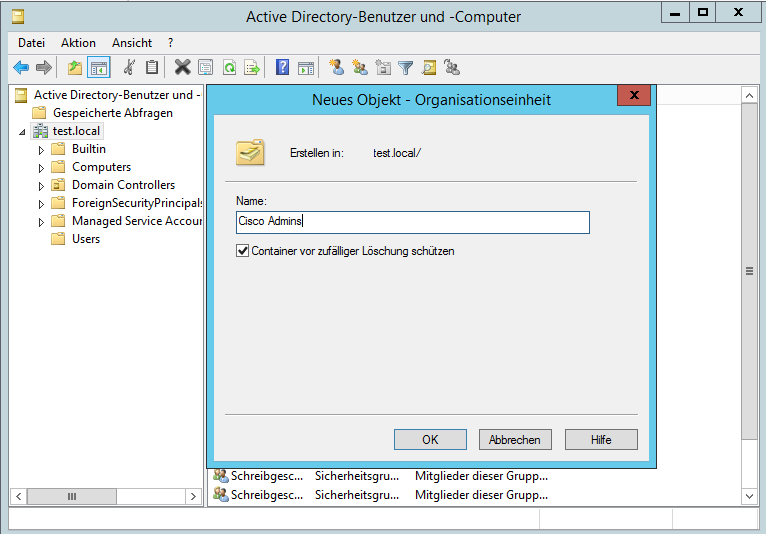

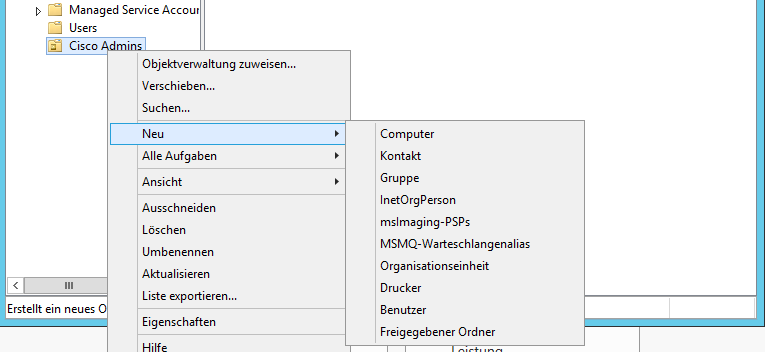

Nun müssen wir uns im AD eine entsprechende OU und Benutzergruppen anlegen um die Zugriffssteuerung so einfach wie möglich zu halten. Für unser Beispiel lege ich eine OU mit dem Namen Cisco Admins an:

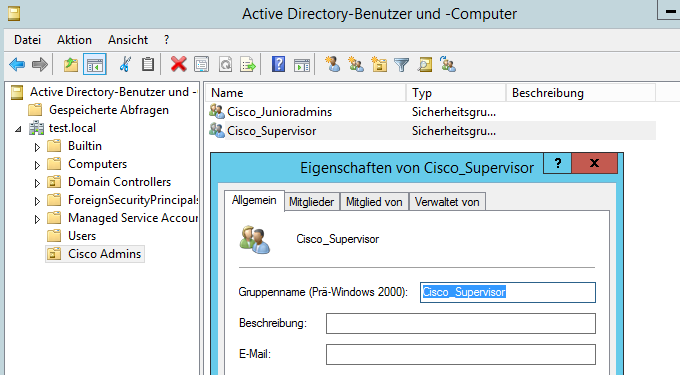

Unterhalb dieser OU erstellen wir eine Benutzergruppe mit dem Namen „Cisco_Supervisor“ und eine Gruppe „Cisco_Junioradmins“

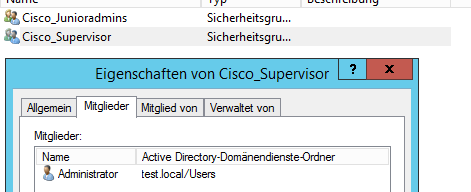

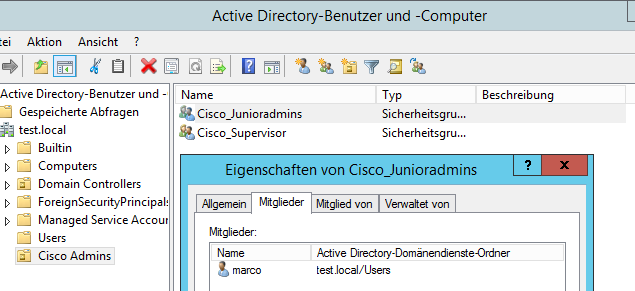

Als Supervisor füge ich nun den Domänen Administrator der Gruppe hinzu und als Junioradmin den User „marco“.

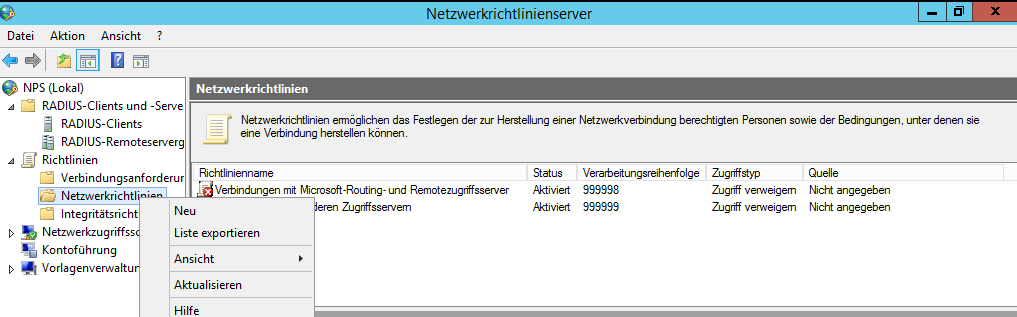

Nun gehen wir weiter zurück zur NAP Rolle und zu den Richtlinien -> Netzwerkrichtlinien und erstellen eine neue Richtlinie:

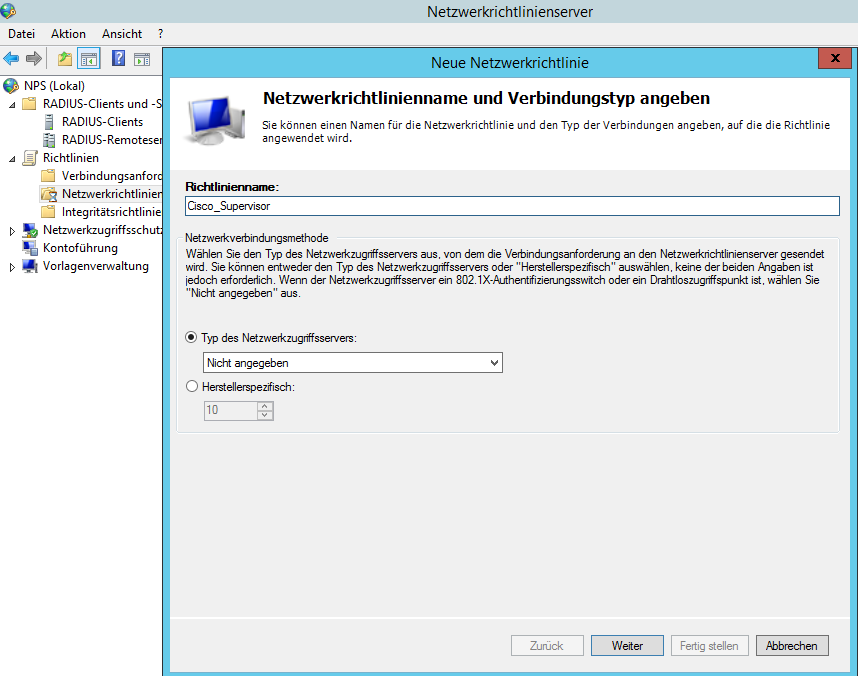

Unsere erste Richtline nennen wir Cisco_Supervisor

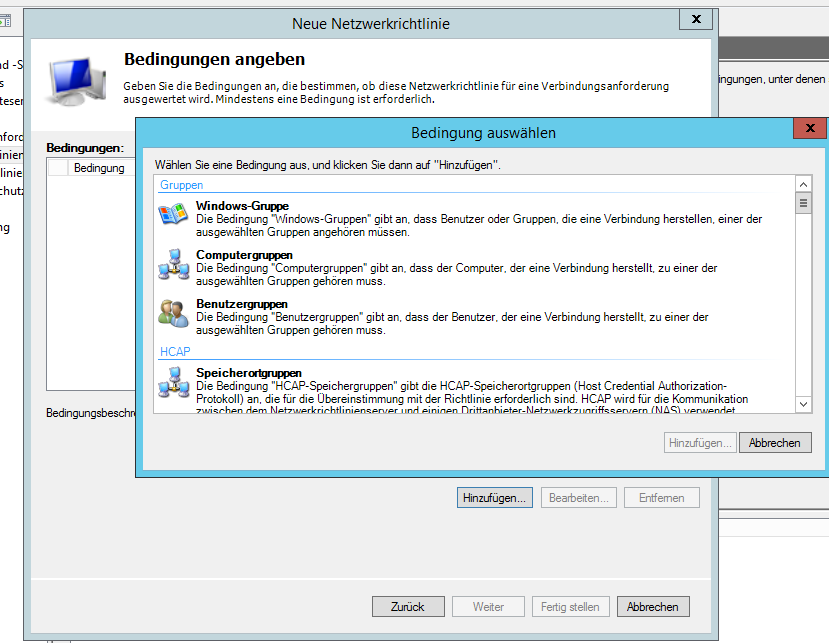

Nach dem Klick auf Weiter können wir eine Bedingung hinzufügen:

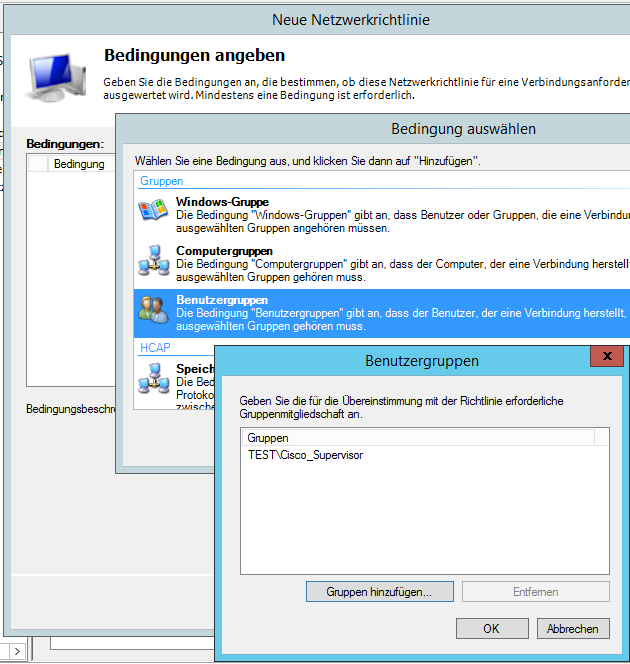

Hier wählen wir die „Benutzergruppen“ und fügen die Cisco_Supervisor Gruppe zu:

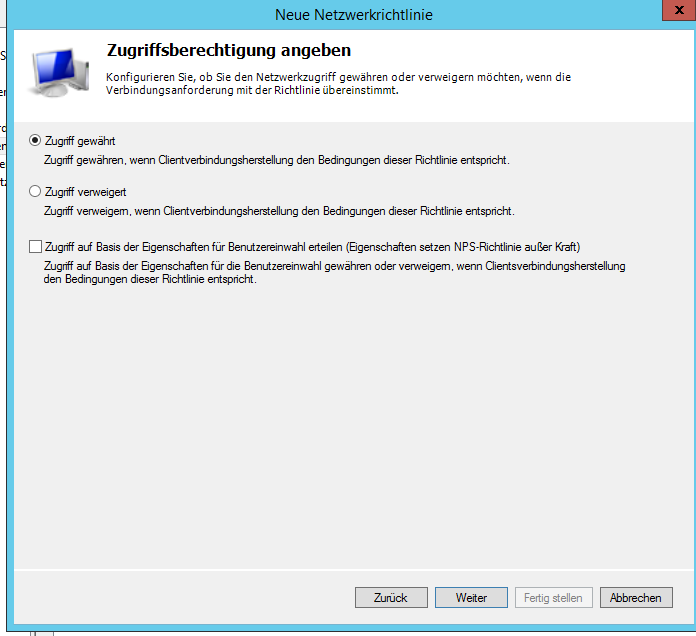

Bestätigen mit OK und gehen weiter zum nächsten Schritt und gewähren dieser Gruppe Zugriff

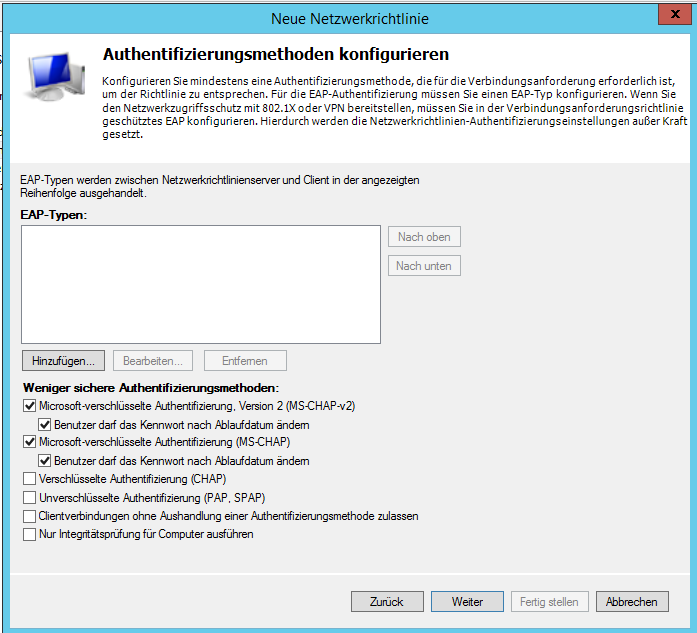

Im nächsten Fenster sehen wir default die folgenden Einstellungen:

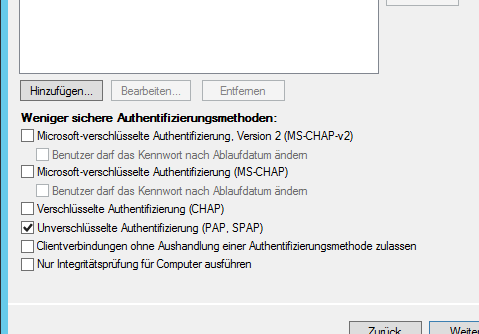

Hier ändern wir die gesetzten Häkchen wie folgt ab:

Dann bitte die nachfolgende Warnung mit Nein bestätigen.

Die Einschränkungen lassen wir auch Default im darauffolgenden Fenster.

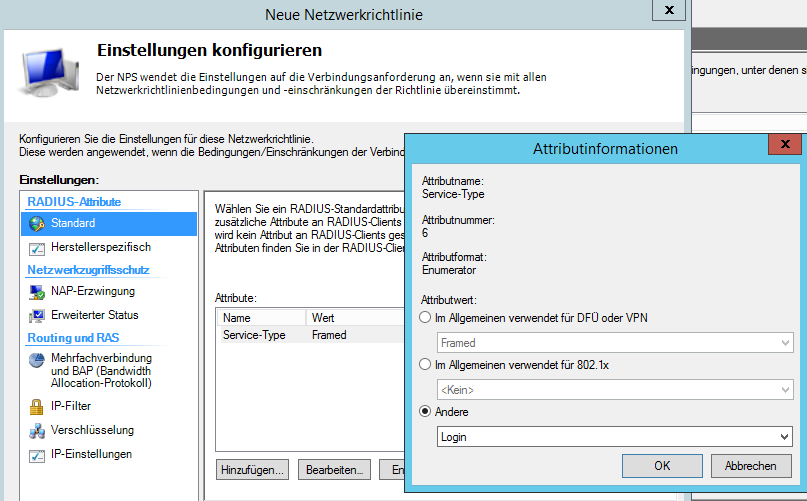

Bei den Einstellungen unter Standard löschen wir Framed-Protocol PPP raus:

Und ändern den Service Type auf Login ab:

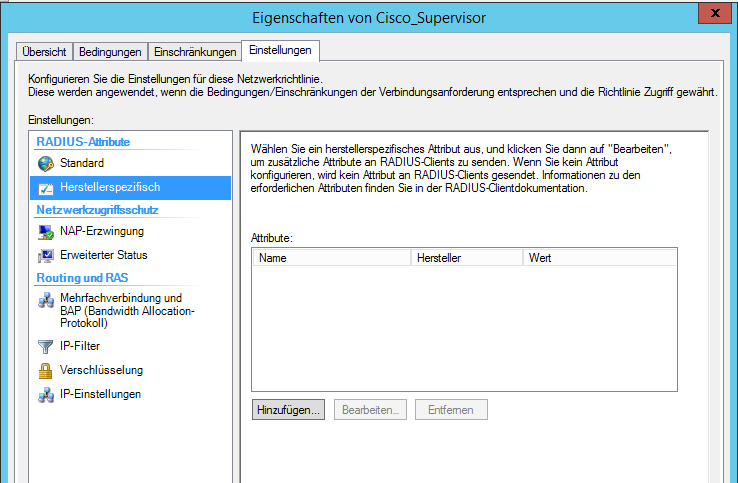

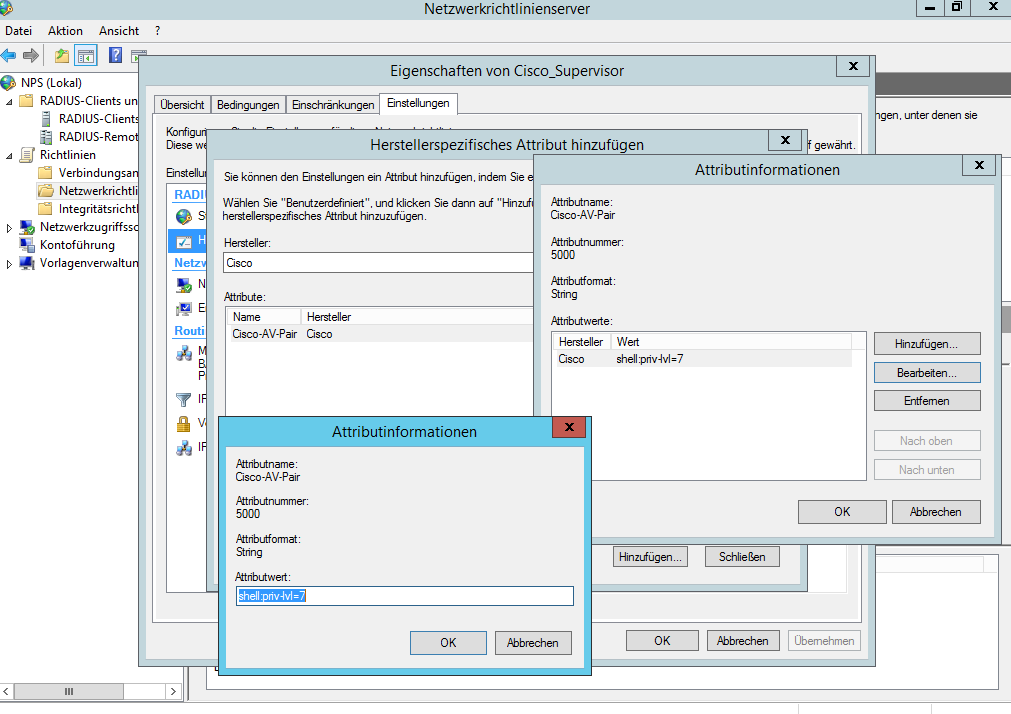

Unter dem Menüpunkt Herstellerspezifisch legen wir nun noch Herstellerbezogene Attribute fest:

Unter Hinzufügen fügen wir die Attribut Wert „shell:priv-lvl=15“ hinzu. Beim Junioradmin später das selbe mit dem Level 7 zum Beispiel.

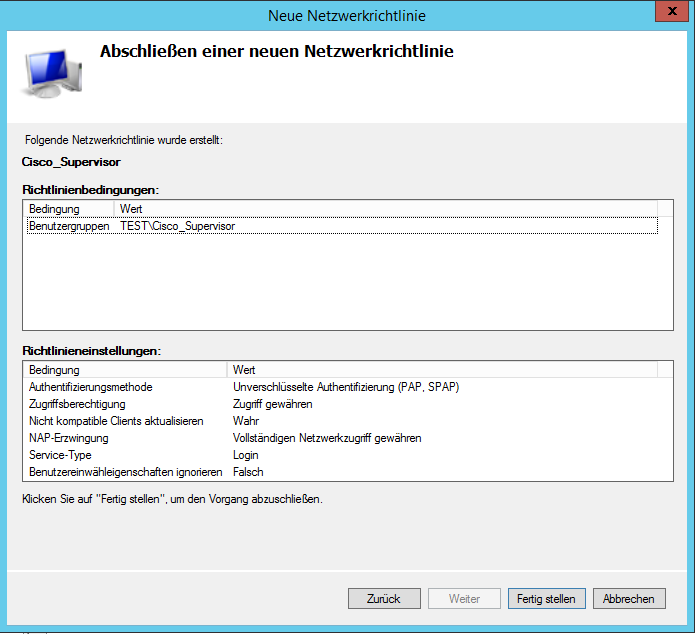

Und das ganze fertigstellen.

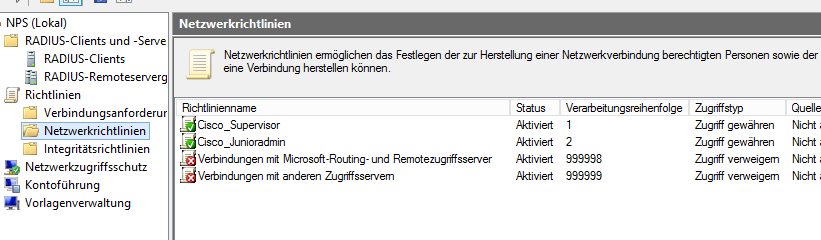

Exakt so legen wir eine weitere Richtlinie an mit der Gruppe Cisco_Junioradmins so dass es am Ende wie folgt aussieht.

Nun geht es an die Switch Konfiguration:

Hier geben wir die folgenden Befehle ein:

- aaa new-model

- aaa group server radius dc01

- server 10.10.10.1 auth-port 1645 acct-port 1646

aaa authentication login default group radius local

aaa authorization exec default group radius - aaa session-id commonip radius source-interface Vlan1

radius-server host 10.10.10.1 auth-port 1645 acct-port 1646 key cisco

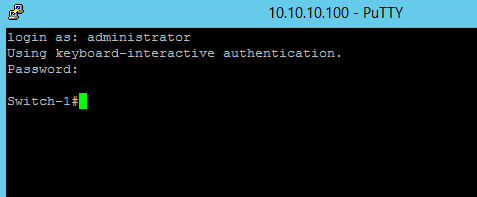

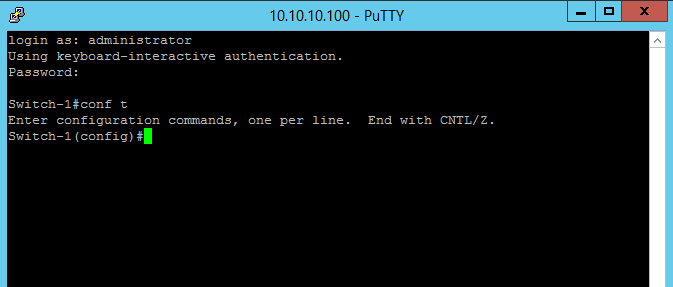

Nun können wir uns via Putty mit unseren Domänen Accounts Authentifizieren und haben entsprechende Berechtigungnen:

Der Administrator als Mitglied der Gruppe Cisco_Supervisor darf mit Vollzugriff Privillege Level 15 arbeiten:

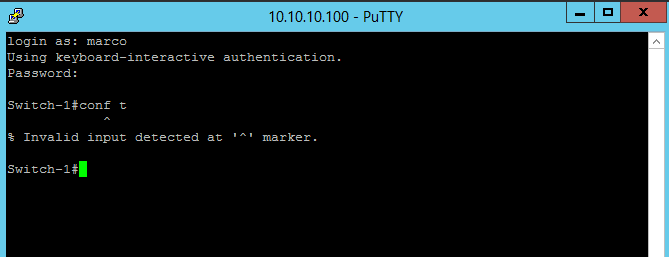

Und der Junioradmin „marco“ Default nur show und debug Commands ausführen im Privillege Level 7:

Was welches Privillege Level an Befehlen ausführen darf kann der Administrator an Befehlen selbst festlegen.

Dann viel Spass beim selber einrichten 🙂